- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

Resultaten voor "Thomas R Peltier"

-

Information Security Fundamentals

Thomas R Peltier

- Hardcover | Engels

- Developing an information security program that adheres to the principle of security as a business enabler must be the first step in an enterprise's e... Lees meer

€ 229,95Levering 1 à 2 weken€ 229,95Levering 1 à 2 weken -

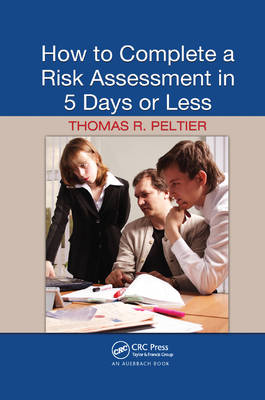

How to Complete a Risk Assessment in 5 Days or Less

Thomas R Peltier

- Paperback | Engels

- Successful security professionals have had to modify the process of responding to new threats in the high-profile, ultra-connected business environmen... Lees meer

€ 77,45Levering 1 à 2 weken€ 77,45Levering 1 à 2 weken -

How to Complete a Risk Assessment in 5 Days or Less

Thomas R Peltier

- Hardcover | Engels

- Successful security professionals have had to modify the process of responding to new threats in the high-profile, ultra-connected business environmen... Lees meer

€ 162,45Levering 1 à 2 weken€ 162,45Levering 1 à 2 weken -

Information Security Policies, Procedures, and Standards

Thomas R Peltier

- Paperback | Engels

- By definition, information security exists to protect your organization's valuable information resources. But too often information security efforts a... Lees meer

€ 183,45Levering 2 à 3 weken€ 183,45Levering 2 à 3 weken -

Managing a Network Vulnerability Assessment

Thomas R Peltier, Justin Peltier, John A Blackley

- Hardcover | Engels

- The instant access that hackers have to the latest tools and techniques demands that companies become more aggressive in defending the security of the... Lees meer

€ 216,45Levering 1 à 2 weken€ 216,45Levering 1 à 2 weken -

Complete Guide to CISM Certification

Thomas R Peltier, Justin Peltier

- Hardcover | Engels

- The Certified Information Security Manager (R) (CISM (R) ) certification program was developed by the Information Systems Audit and Controls Associati... Lees meer

€ 128,45Levering 1 à 2 weken€ 128,45Levering 1 à 2 weken -

Information Security Policies and Procedures

Thomas R Peltier

- Hardcover | Engels

- Information Security Policies and Procedures: A Practitioner's Reference, Second Edition illustrates how policies and procedures support the efficient... Lees meer

€ 228,95Levering 2 à 3 weken€ 228,95Levering 2 à 3 weken -

Information Security Risk Analysis

Thomas R Peltier

- Hardcover | Engels

- Successful security professionals have had to modify the process of responding to new threats in the high-profile, ultra-connected business environmen... Lees meer

€ 228,95Levering 2 à 3 weken€ 228,95Levering 2 à 3 weken -

The Total Cissp Exam Prep Book

Thomas R Peltier, Patrick D Howard, Bob Cartwright

- Hardcover | Engels

- Until now, those preparing to take the Certified Information Systems Security Professional (CISSP) examination were not afforded the luxury of studyin... Lees meer

€ 216,45Levering 1 à 2 weken€ 216,45Levering 1 à 2 weken

9 van 9 resultaten getoond