Door een staking bij bpost kan je online bestelling op dit moment iets langer onderweg zijn dan voorzien. Dringend iets nodig? Onze winkels ontvangen jou met open armen!

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Door een staking bij bpost kan je online bestelling op dit moment iets langer onderweg zijn dan voorzien. Dringend iets nodig? Onze winkels ontvangen jou met open armen!

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

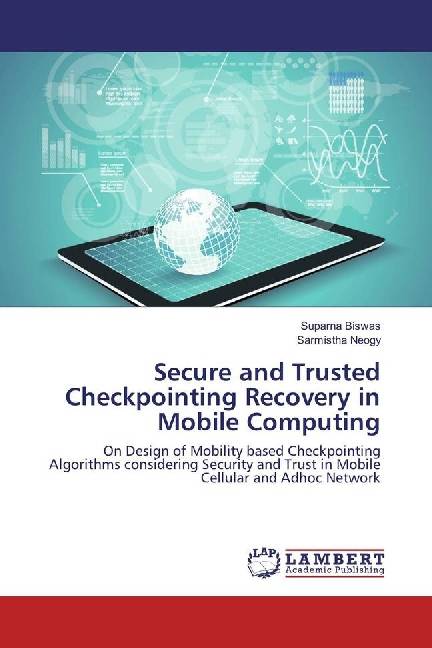

Secure and Trusted Checkpointing Recovery in Mobile Computing

On Design of Mobility based Checkpointing Algorithms considering Security and Trust in Mobile Cellular and Adhoc Network

Suparna Biswas, Sarmistha Neogy

Paperback | Engels

€ 68,95

+ 137 punten

Omschrijving

Fault Tolerance and Security vulnerabilities are related to each other in popularly growing mobile computing systems. Checkpoint-Recovery algorithms to provide fault tolerance has been designed here addressing mobility, handoff, resource limitations and security vulnerabilities of Mobile Cellular and Mobile Adhoc Network (MANET). Checkpointing algorithms using cryptography has been proposed to counter both active and passive attacks in Mobile Cellular network. To reduce encryption-decryption overheads in MANET, without having fixed infrastructure support, trust based checkpoint recovery has been proposed to ensure that only trusted nodes can participate in the process. Two trust models have been proposed, in one trust model nodes' trustworthiness are evaluated based on recommendation from other nodes, failure rate, availability or life time of a node in network,remaining battery power, and the other one is Ant Colony Optimization based trust model to ensure that checkpoints traverses through trusted mobile nodes only at recovery time. The algorithms are supported by theorems, lemmas, proofs, simulations wherever feasible.

Specificaties

Betrokkenen

- Auteur(s):

- Uitgeverij:

Inhoud

- Aantal bladzijden:

- 228

- Taal:

- Engels

Eigenschappen

- Productcode (EAN):

- 9783330036222

- Uitvoering:

- Paperback

- Afmetingen:

- 150 mm x 13 mm

- Gewicht:

- 320 g

Alleen bij Standaard Boekhandel

+ 137 punten op je klantenkaart van Standaard Boekhandel

Beoordelingen

We publiceren alleen reviews die voldoen aan de voorwaarden voor reviews. Bekijk onze voorwaarden voor reviews.