- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

- Afhalen na 1 uur in een winkel met voorraad

- Gratis thuislevering in België vanaf € 30

- Ruim aanbod met 7 miljoen producten

Zoeken

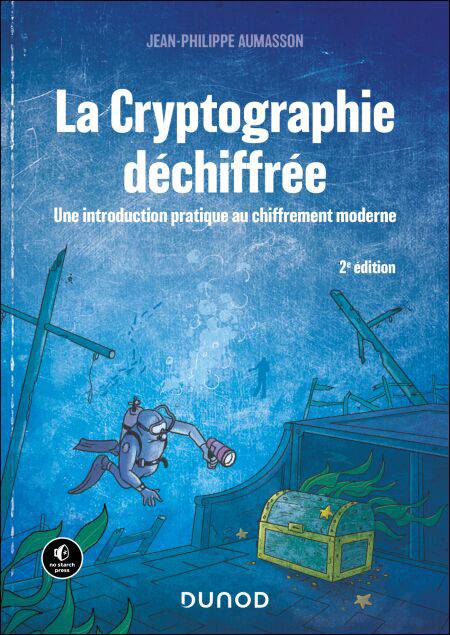

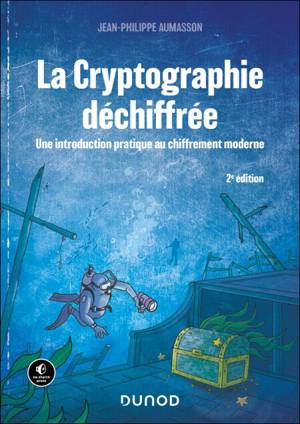

La Cryptographie déchiffrée E-BOOK

Une introduction pratique au chiffrement moderne

Jean-Philippe Aumasson

E-book | Frans

€ 27,99

+ 27 punten

Uitvoering

Omschrijving

Ce livre s’adresse aux informaticiens, ingénieurs et développeurs, qui ont besoin et cherchent à obtenir une meilleure compréhension de la cryptographie pour éviter des choix de conception malheureux. Praticien chevronné ou un débutant désireux de se plonger dans le domaine, La Cryptographie déchiffrée vous fournira un aperçu complet du chiffrement moderne et de ses applications.

Ce guide pratique présente tous les concepts mathématiques fondamentaux au cœur de la cryptographie : chiffrement authentifié, le hasard sécurisé, les fonctions de hachage, le chiffrement par blocs et les techniques à clé publique telles que RSA et la cryptographie à courbe elliptique. Au-delà des seuls concepts, il explique comment les installer et les faire tourner de manière efficace. Le livre aborde également : Les concepts clés de la cryptographie, tels que la sécurité informatique, les modèles d'attaquants et le secret de transmission. Les points forts et les limites du protocole TLS qui sous-tend les sites web sécurisés HTTPS L'informatique quantique et la cryptographie post-quantique Les différentes vulnérabilités en examinant de nombreux exemples de code et de cas d'utilisation Les critères pour choisir le meilleur algorithme ou protocole et comment poser les bonnes questions aux fournisseurs. Chaque chapitre se conclut sur une illustration concrète des principales erreurs de mise en œuvre, intitulée « How things can go wrong? » et détaille comment éviter ces pièges.

Ce guide pratique présente tous les concepts mathématiques fondamentaux au cœur de la cryptographie : chiffrement authentifié, le hasard sécurisé, les fonctions de hachage, le chiffrement par blocs et les techniques à clé publique telles que RSA et la cryptographie à courbe elliptique. Au-delà des seuls concepts, il explique comment les installer et les faire tourner de manière efficace. Le livre aborde également : Les concepts clés de la cryptographie, tels que la sécurité informatique, les modèles d'attaquants et le secret de transmission. Les points forts et les limites du protocole TLS qui sous-tend les sites web sécurisés HTTPS L'informatique quantique et la cryptographie post-quantique Les différentes vulnérabilités en examinant de nombreux exemples de code et de cas d'utilisation Les critères pour choisir le meilleur algorithme ou protocole et comment poser les bonnes questions aux fournisseurs. Chaque chapitre se conclut sur une illustration concrète des principales erreurs de mise en œuvre, intitulée « How things can go wrong? » et détaille comment éviter ces pièges.

Specificaties

Betrokkenen

- Auteur(s):

- Uitgeverij:

Inhoud

- Aantal bladzijden:

- 352

- Taal:

- Frans

Eigenschappen

- Productcode (EAN):

- 9782100872114

- Verschijningsdatum:

- 15/10/2024

- Uitvoering:

- E-book

- Beveiligd met:

- Adobe DRM

- Formaat:

Alleen bij Standaard Boekhandel

+ 27 punten op je klantenkaart van Standaard Boekhandel

Beoordelingen

We publiceren alleen reviews die voldoen aan de voorwaarden voor reviews. Bekijk onze voorwaarden voor reviews.